Slimme gebouwen: cyberveiligheid is niet te koop. Het is ingebouwd!

Tom Cordemans (KU Leuven)

Slimme gebouwen bieden ongekende mogelijkheden voor comfort, efficiëntie en duurzaamheid, maar brengen ook nieuwe kwetsbaarheden met zich mee. Dat benadrukte Tom Cordemans, ICT-technoloog verbonden aan de DistriNet onderzoeksgroep van de KU Leuven, tijdens zijn presentatie op BuildUp. Hij waarschuwde dat cyberveiligheid geen optionele toevoeging mag zijn, maar vanaf het ontwerp moet worden ingebouwd.

Van slimme deurbellen naar slimme gebouwen

Cordemans startte zijn verhaal met een anekdote die tot nadenken aanzet. Drie jaar geleden testte zijn onderzoeksgroep tien slimme deurbellen. Acht bleken binnen de kortste tijd te hacken, ondanks beloftes van de fabrikanten over 'military grade encryption'. Via een lek konden onderzoekers wereldwijd inbreken bij maar liefst twee miljoen gebruikers en hun netwerk overnemen.

Die ervaring vormde de opstap naar een TETRA-project rond Secure Smart Buildings, met als doel uit te zoeken hoe Vlaamse slimme gebouwen weerbaar gemaakt kunnen worden tegen cyberaanvallen. Het project loopt nu een klein jaar en gaat nog een jaar verder. Tegen december 2026 zullen alle resultaten publiek beschikbaar zijn.

"Hoe meer partijen toegang hebben tot een digitale infrastructuur, hoe groter het risico op een lek"

De digitale evolutie

Groeiende complexiteit

Waar gebouwen vroeger functioneerden met gescheiden, analoge systemen - aparte netwerken voor telefonie, video en HVAC - wordt vandaag alles gedigitaliseerd en samengebracht op IP-gebaseerde infrastructuren. Die evolutie maakt gebouwen slimmer en efficiënter, maar ook een stuk complexer. Steeds meer partijen hebben toegang: fabrikanten van installaties, operatoren die systemen monitoren, technici voor onderhoud en facility managers die data beheren. Hoe meer spelers betrokken zijn, hoe groter het risico dat ergens een lek ontstaat.

Toenemende connectiviteit

Een tweede evolutie is de verschuiving naar permanente connectiviteit. Fabrikanten willen toestellen vanop afstand monitoren om preventief onderhoud te voeren. Ook technici en operatoren loggen steeds vaker extern in op systemen, zonder fysiek aanwezig te zijn in het gebouw. Dat is efficiënt, maar het betekent ook dat gebouwen steeds meer logische toegangspunten hebben. Bedrijven weten vaak meteen waar hun fysieke toegangspunten liggen, maar zodra het gaat om het aantal logische toegangspunten, blijft het meestal stil.

Nieuwe opportuniteiten voor cybercriminelen

De derde factor die de dreiging vergroot, is het veranderende speelveld van cybercriminaliteit. Omdat IT-systemen almaar beter beveiligd zijn, zoeken aanvallers naar nieuwe opportuniteiten.

- Data stelen: gebouwen verzamelen veel waardevolle data (bv. gebruikspatronen, sensormetingen, toegangslogs) die bruikbaar zijn voor identiteitsfraude, profilering en commerciële exploitatie.

- Sabotage van (kritieke) infrastructuur: sabotage van onder meer HVAC, ventilatie of klimaatregeling kan fysieke schade veroorzaken, de productie van fabrieken stilleggen of de continuïteit van diensten verstoren.

- Infrastructuur misbruiken: gecompromitteerde toestellen en netwerken kunnen worden ingezet als springplank voor DDoS-aanvallen - waarbij grote hoeveelheden verkeer servers of online diensten lamleggen - of cryptomining of aanvallen op andere bedrijven.

- Infrastructuur gijzelen: ransomware of blokkering van toegangscontroles kan gebouwen (bv. hotels of kantoren) onbruikbaar maken tot losgeld of herstelacties worden uitgevoerd.

Uitdagingen

Cordemans wees op enkele typische uitdagingen. Ten eerste is de technologie in de meeste gebouwen verouderd. Vaak blijven de hardware en software 20 tot 30 jaar in gebruik, zonder regelmatige updates. Of misschien biedt de apparatuur zelfs geen mogelijkheid om updates te krijgen. En wie is er verantwoordelijk om die software up te daten? Veel bedrijven zien dat namelijk als een kostenplaatje. Hetzelfde geldt voor netwerken: vlakke netwerken - netwerken waar alle toestellen op aangesloten zijn - laten aanvallers toe om makkelijk aanvallen uit te voeren. Zo kunnen ze perfect van de ene naar de andere fabrikant springen zonder enige beperkingen.

Een tweede uitdaging volgens Cordemans is de beperkte aandacht voor cyberveiligheid. Vaak staat het onderaan de agenda, want "bedrijven hebben grotere problemen". Cordemans beseft dat inzetten op cyberveiligheid een investering vraagt, maar wijst erop dat die kost uiteindelijk lager uitvalt dan de gevolgen van een cyberaanval, die bijvoorbeeld de productie maanden kan stilleggen.

Integrale strategie

Aanpak via technologie

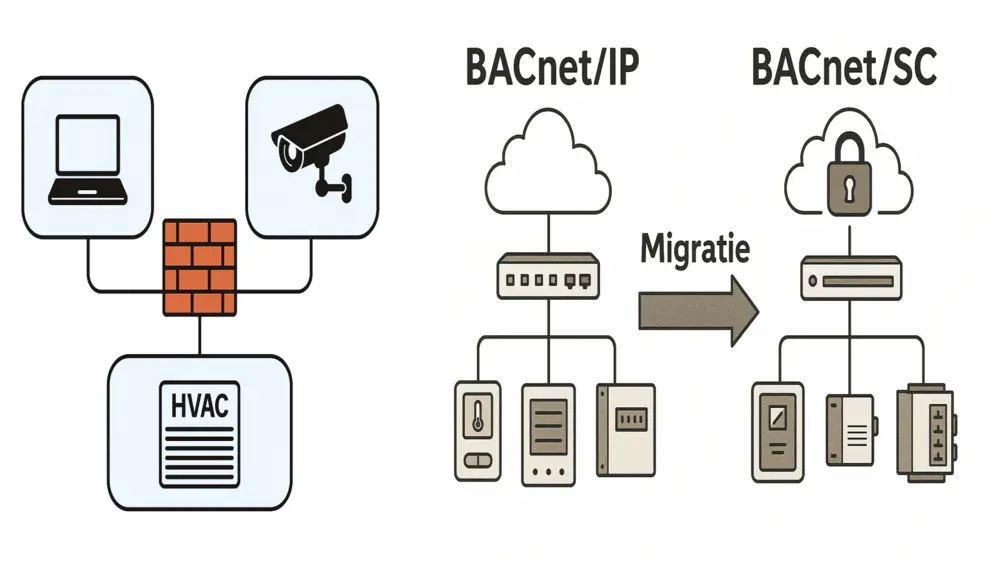

De eerste reflex bij cyberveiligheid in gebouwen is vaak technologisch. Het toevoegen van extra infrastructuur, zoals het plaatsen van enkele firewalls of het segmenteren van het netwerk, kan helpen om de kans te beperken dat aanvallers zich vrij door het systeem kunnen bewegen. Daarnaast kan het nuttig zijn om kwetsbare technologie te vervangen door veiligere alternatieven. Zo wordt bijvoorbeeld vaker overgestapt van BACnet/IP naar BACnet/Secure Connect, dat communicatie beter afschermt. In de praktijk zal er meestal gekozen worden voor extra infrastructuur én de vervanging van kwetsbare technologie. Toch benadrukt Cordemans dat technologie nooit de volledige oplossing biedt.

Optie 2: kwetsbare technologie vervangen (rechts)

Aanpak via processen

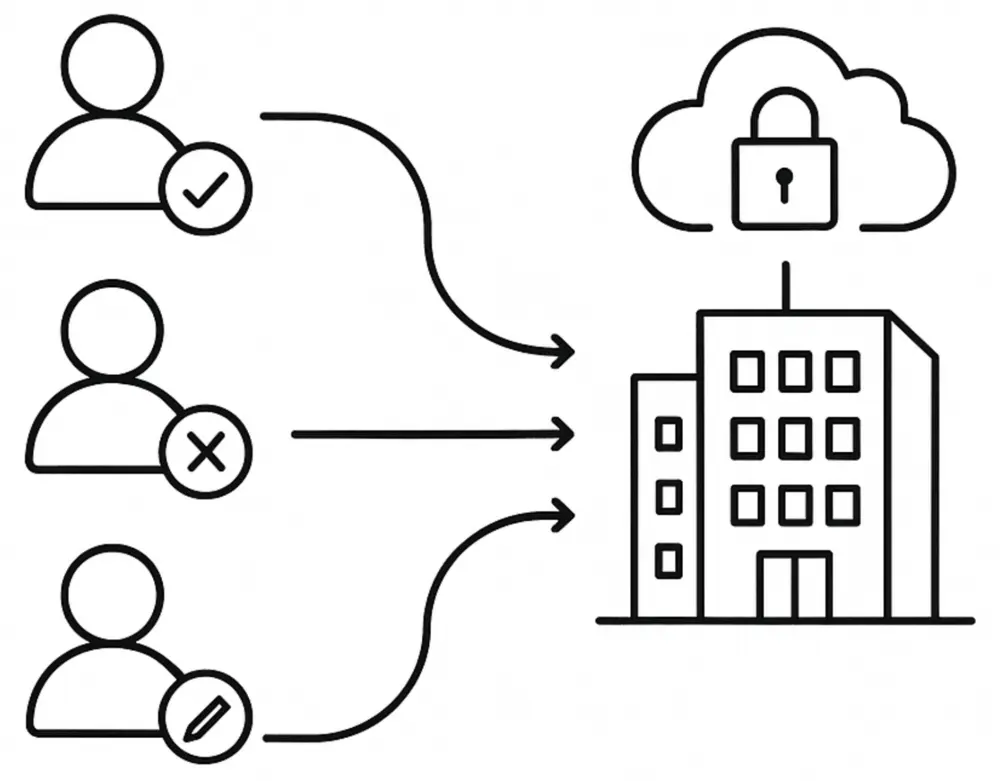

Technologie moet ondersteund worden door duidelijke processen. Cruciaal hierbij is toegangscontrole. Niet elke fabrikant of operator moet 24/7 toegang hebben tot het gebouw of de installaties. Cordemans raadt daarom aan om de data bijvoorbeeld wekelijks door te sturen. Daarnaast heeft niet iedereen dezelfde rechten nodig. Een operator die enkel de stand van een toestel moet uitlezen, heeft geen schrijfrechten nodig. Op die manier wordt de kans op misbruik aanzienlijk verkleind en kan men sneller achterhalen wie welke handelingen heeft uitgevoerd.

Aanpak via de mens

De zwakste schakel inzake cyberveiligheid blijft vaak de mens. Onzorgvuldig omgaan met wachtwoorden, het delen van accounts of het verkeerd instellen van PLC's kan alle technologische maatregelen onderuit halen. Training en bewustwording zijn daarom onmisbaar. Security awareness trainingen leren medewerkers hoe veilig om te gaan met toegangsrechten, data en systemen.

Aanpak via governance

Tot slot is er governance: het formele kader dat processen en technologieën in goede banen leidt. Cordemans vat het samen als: "Vertrouwen is goed, controle is beter." Zonder toezicht en opvolging verliezen regels hun waarde. Regelmatige controles van logbestanden maken het mogelijk om verdachte activiteiten sneller te detecteren. Vaak zijn initiële aanvalspogingen al weken voor de daadwerkelijke inbraak zichtbaar, maar worden ze niet opgemerkt omdat logbestanden nooit worden bekeken.

Een essentiële bouwsteen

Cordemans besluit dat een veilige toekomst voor slimme gebouwen enkel mogelijk is door de vier pijlers (technologie, processen, mens en governance) te combineren. Alleen zo kan cyberveiligheid, net als brandveiligheid, een vanzelfsprekend onderdeel van elk gebouw worden.

Wie niet thuis is in de wereld van cyberveiligheid, kan terecht bij VLAIO's Cybersecurity verbetertrajecten. Bedrijven kunnen via dit traject financiële steun krijgen om externe experts in te schakelen, wat de stap naar een cyberveilig gebouw kan verkleinen.

Wie is Tom Cordemans?

Tom Cordemans is ICT-technoloog verbonden aan de DistriNet

onderzoeksgroep van de KU Leuven op de technologiecampus te Gent. Naast zijn onderzoeksactiviteiten is Tom ook actief betrokken als docent. Zijn passie voor cyberveiligheid is vaak een inspiratiebron voor zijn labosessies. In zijn rol als onderzoeker heeft Tom bijgedragen aan diverse projecten die de veiligheid van IoT-toestellen onderzochten. Met zijn combinatie van diepgaande technische kennis en praktische ervaring speelt Tom Cordemans een belangrijke rol in het bevorderen van zowel het onderzoek als het onderwijs op het gebied van IoT-beveiliging. Binnen het TETRA-project Secure Smart Buildings coördineert Tom o.a. de samenwerking tussen DistriNet KU Leuven campus Gent en UCLL campus Diepenbeek.

van de KU Leuven op de technologiecampus te Gent. Naast zijn onderzoeksactiviteiten is Tom ook actief betrokken als docent. Zijn passie voor cyberveiligheid is vaak een inspiratiebron voor zijn labosessies. In zijn rol als onderzoeker heeft Tom bijgedragen aan diverse projecten die de veiligheid van IoT-toestellen onderzochten. Met zijn combinatie van diepgaande technische kennis en praktische ervaring speelt Tom Cordemans een belangrijke rol in het bevorderen van zowel het onderzoek als het onderwijs op het gebied van IoT-beveiliging. Binnen het TETRA-project Secure Smart Buildings coördineert Tom o.a. de samenwerking tussen DistriNet KU Leuven campus Gent en UCLL campus Diepenbeek.

DistriNet Research Unit, KU Leuven