Bâtiments intelligents: la cybersécurité n'est pas une option. Elle doit être intégrée!

Tom Cordemans (KU Leuven)

Les bâtiments intelligents offrent des possibilités sans précédent en matière de confort, d'efficacité et de durabilité, mais ils présentent également de nouvelles failles. C'est ce qu'a souligné Tom Cordemans, technologue en TIC rattaché au groupe de recherche DistriNet de la KU Leuven, lors de sa présentation à BuildUp. Il a prévenu que la cybersécurité n'avait rien d'une option, mais qu'elle devait être intégrée dès la conception.

Des sonnettes intelligentes aux bâtiments intelligents

M. Cordemans a commencé son exposé par une anecdote qui donne à réfléchir. Il y a trois ans, son groupe de recherche a testé dix sonnettes intelligentes. Huit d'entre elles se sont révélées rapidement piratables, malgré les promesses de 'cryptage de qualité militaire' faites par les fabricants. Une fuite a permis à des chercheurs du monde entier de pénétrer chez deux millions d'utilisateurs et de prendre le contrôle de leurs réseaux.

Cette expérience a servi de tremplin à un projet TETRA sur les bâtiments intelligents sécurisés, dont l'objectif est de déterminer comment rendre les bâtiments intelligents flamands résistants aux cyberattaques. Le projet est en cours depuis un peu moins d'un an et se poursuivra pendant un an encore. D'ici décembre 2026, tous les résultats seront rendus publics.

"Plus le nombre de parties ayant accès à une infrastructure numérique est élevé, plus le risque de fuite est grand"

L'évolution numérique

Une complexité croissante

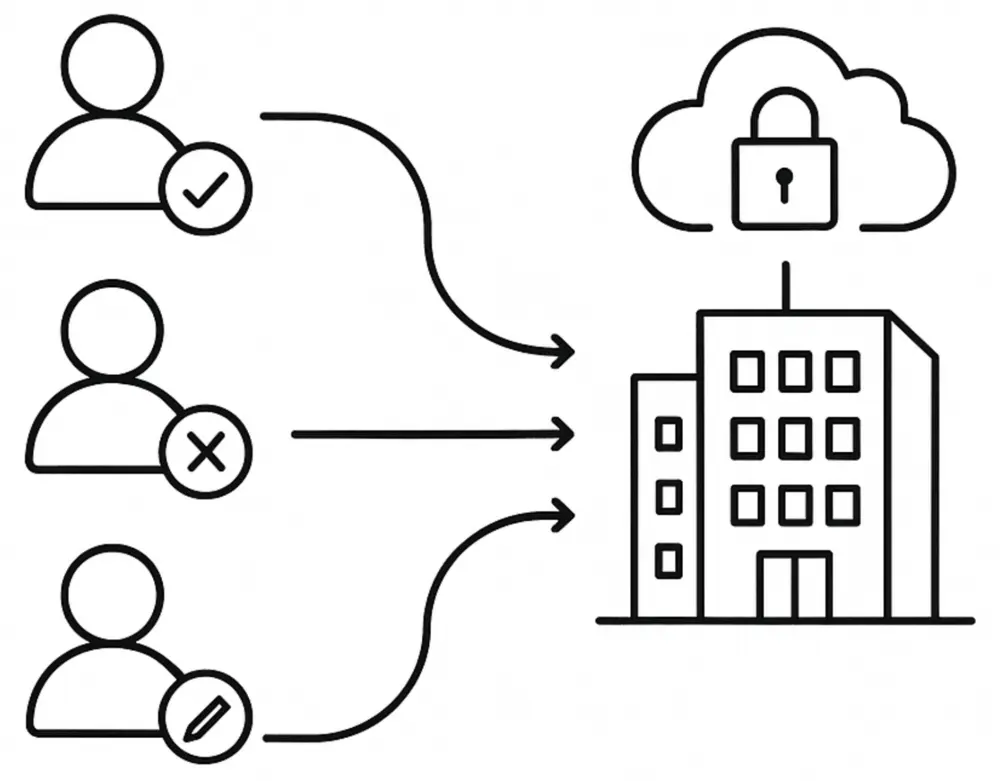

Alors que les bâtiments fonctionnaient autrefois avec des systèmes analogiques distincts - des réseaux séparés pour la téléphonie, la vidéo et le chauffage, la ventilation et la climatisation - aujourd'hui, tout est numérisé et rassemblé sur des infrastructures basées sur le protocole IP. Cette évolution rend les bâtiments plus intelligents et plus efficaces, mais également beaucoup plus complexes. De plus en plus d'acteurs y ont accès: les fabricants d'installations, les opérateurs qui surveillent les systèmes, les techniciens chargés de la maintenance et les gestionnaires d'installations qui gèrent les données. Plus il y a d'acteurs impliqués, plus le risque de fuite est élevé.

Une connectivité croissante

La deuxième évolution est le passage à une connectivité permanente. Les fabricants veulent surveiller les appareils à distance pour effectuer une maintenance préventive. Les techniciens et les opérateurs se connectent également de plus en plus aux systèmes à distance, sans être physiquement présents dans le bâtiment. C'est efficace, mais cela signifie aussi que les bâtiments ont de plus en plus de points d'accès logiques. Les entreprises savent souvent immédiatement où se trouvent leurs points d'accès physiques, mais dès qu'il s'agit du nombre de points d'accès logiques, elles restent généralement silencieuses.

De nouvelles opportunités pour les cybercriminels

Le troisième facteur d'aggravation de la menace est l'évolution du terrain de jeu de la cybercriminalité. Alors que les systèmes informatiques sont de plus en plus sécurisés, les attaquants cherchent de nouvelles opportunités.

- Vol de données: les bâtiments collectent un grand nombre de données précieuses (par exemple, des schémas d'utilisation, des relevés de capteurs, des journaux d'accès) qui peuvent être utilisées à des fins d'usurpation d'identité, de profilage et d'exploitation commerciale.

- Sabotage d'infrastructures (critiques): le sabotage des systèmes de chauffage, de ventilation et de climatisation, entre autres, peut causer des dommages physiques, arrêter la production des usines ou perturber la continuité des services.

- Utilisation abusive de l'infrastructure: les appareils et les réseaux compromis peuvent servir de tremplin à des attaques DDoS - où de grandes quantités de trafic paralysent les serveurs ou les services en ligne - ou à du cryptomining ou à des attaques contre d'autres entreprises.

- Infrastructure prise en otage: les ransomwares ou le blocage des contrôles d'accès peuvent rendre des bâtiments (par exemple des hôtels ou des bureaux) inutilisables jusqu'à ce qu'une rançon soit versée ou que des mesures de rétablissement soient prises.

Les défis

Cordemans a mis en évidence quelques défis typiques. Tout d'abord, la technologie de la plupart des bâtiments est obsolète. Souvent, le matériel et les logiciels sont utilisés pendant 20 à 30 ans, sans mises à jour régulières. Il se peut même que l'équipement n'offre pas la possibilité d'obtenir des mises à jour. Et qui est responsable de la mise à jour de ces logiciels? En effet, de nombreuses entreprises considèrent qu'il s'agit d'un coût. Il en va de même pour les réseaux: les réseaux plats - réseaux auxquels tous les appareils sont connectés - permettent aux pirates de mener facilement des attaques. Ils peuvent ainsi passer parfaitement d'un fabricant à l'autre sans aucune restriction.

Un deuxième défi, selon M. Cordemans, est le peu d'attention accordée à la cybersécurité. Elle est souvent reléguée au second plan, car "les entreprises ont des problèmes plus importants". M. Cordemans est conscient que miser sur la cybersécurité nécessite un investissement, mais il souligne que ce coût est finalement inférieur aux conséquences d'une cyberattaque, qui peut, par exemple, entraîner l'arrêt de la production pendant des mois.

Stratégie intégrale

Approche par la technologie

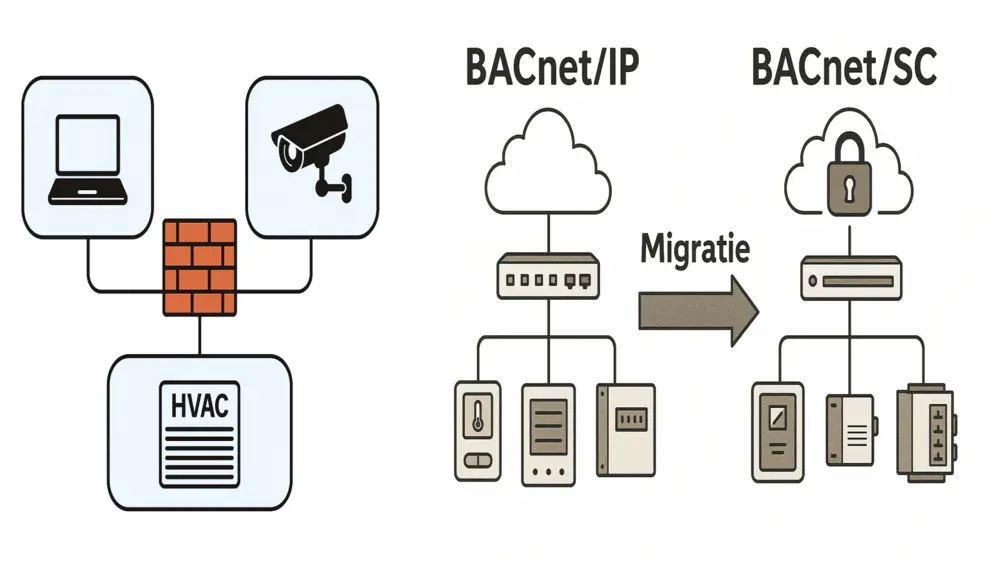

Le premier réflexe dans la mise en place de la cybersécurité est souvent d'ordre technologique. L'ajout d'infrastructures supplémentaires, comme l'installation de pare-feu ou la segmentation du réseau, peut contribuer à réduire les risques de voir des attaquants circuler librement dans le système. En outre, il peut être utile de remplacer les technologies vulnérables par des solutions plus sûres. Par exemple, il est plus courant de passer de BACnet/IP à BACnet/Secure Connect, qui protège mieux les communications. Dans la pratique, on optera généralement pour une infrastructure supplémentaire et pour le remplacement de la technologie vulnérable. Cordemans insiste toutefois sur le fait que la technologie ne constitue jamais une solution complète.

Option 2: remplacement de la technologie vulnérable (à droite)

Approche par les processus

La technologie doit être soutenue par des processus clairs. Le contrôle d'accès est essentiel à cet égard. Chaque fabricant ou opérateur n'a pas besoin d'un accès 24/7 au bâtiment ou aux installations. Cordemans recommande donc, par exemple, de transmettre les données sur une base hebdomadaire. En outre, tout le monde n'a pas besoin des mêmes droits. Un opérateur qui doit juste lire l'état d'un appareil n'a pas besoin de droits d'écriture. De cette manière, le risque d'abus est considérablement réduit et il est plus facile de savoir qui a effectué quelles actions.

Approche humaine

Le maillon faible de la cybersécurité reste souvent l'être humain. La manipulation imprudente des mots de passe, le partage des comptes ou le mauvais réglage des automates peuvent saper toutes les mesures technologiques. La formation et la sensibilisation sont donc indispensables. Les cours de sensibilisation à la sécurité apprennent aux employés à gérer les droits d'accès, les données et les systèmes en toute sécurité.

Approche par la gouvernance

Enfin, il y a la gouvernance: le cadre formel qui gère les processus et les technologies. Cordemans le résume ainsi: "La confiance n'exclut pas le contrôle". Sans contrôle ni suivi, les règles perdent de leur valeur. Des contrôles réguliers des fichiers de connexion permettent de détecter plus rapidement les activités suspectes. Souvent, les premières tentatives d'attaque sont visibles des semaines avant l'intrusion réelle, mais ne sont pas détectées parce que les fichiers journaux ne sont jamais consultés.

Un élément essentiel

Cordemans conclut qu'un avenir sûr pour les bâtiments connectés n'est possible qu'en combinant les quatre piliers (technologie, processus, personnel et gouvernance). Ce n'est qu'à cette condition que la cybersécurité, comme la sécurité incendie, deviendra un élément naturel de tout bâtiment.

Les personnes peu familiarisées avec le monde de la cybersécurité peuvent se tourner vers les parcours d'amélioration de la cybersécurité de VLAIO. Grâce à ce parcours, les entreprises peuvent obtenir un soutien financier pour engager des experts externes, ce qui peut réduire l'étape vers un bâtiment cybersécurisé.

Qui est Tom Cordemans?

Tom Cordemans est un technologue en TIC rattaché au groupe de recherche DistriNet à la KU Leuven sur le campus technologique de Gand. En plus de ses activités de recherche, Tom est aussi activement impliqué en tant que conférencier. Sa passion pour la cybersécurité inspire souvent ses séances de laboratoire. En tant que chercheur, Tom a contribué à plusieurs projets portant sur la sécurité des appareils IoT. Grâce à sa combinaison de connaissances techniques approfondies et d'expérience pratique, Tom Cordemans joue un rôle important dans l'avancement de la recherche et de l'enseignement dans le domaine de la sécurité de l'IdO. Dans le cadre du projet TETRA Secure Smart Buildings, Tom coordonne, entre autres, la collaboration entre DistriNet, le campus de Gand de la KU Leuven et le campus de Diepenbeek de l'UCLL.

à la KU Leuven sur le campus technologique de Gand. En plus de ses activités de recherche, Tom est aussi activement impliqué en tant que conférencier. Sa passion pour la cybersécurité inspire souvent ses séances de laboratoire. En tant que chercheur, Tom a contribué à plusieurs projets portant sur la sécurité des appareils IoT. Grâce à sa combinaison de connaissances techniques approfondies et d'expérience pratique, Tom Cordemans joue un rôle important dans l'avancement de la recherche et de l'enseignement dans le domaine de la sécurité de l'IdO. Dans le cadre du projet TETRA Secure Smart Buildings, Tom coordonne, entre autres, la collaboration entre DistriNet, le campus de Gand de la KU Leuven et le campus de Diepenbeek de l'UCLL.

DistriNet Research Unit, KU Leuven